सेंटो 7 से सांबोस 7 को एकीकृत करें कमांडलाइन - भाग 14

यह मार्गदर्शिका आपको दिखाएगी कि आप प्रामाणिक CentOS 7 सर्वर को कैसे एकीकृत कर सकते हैं जिसमें कोई ग्राफिकल यूजर इंटरफेस नहीं है Samba4 सक्रिय निर्देशिका डोमेन नियंत्रक से कमांड लाइन से Authconfig सॉफ्टवेयर का उपयोग कर।

इस प्रकार का सेटअप सांबा द्वारा आयोजित एक एकल केंद्रीकृत खाता डेटाबेस प्रदान करता है और AD उपयोगकर्ताओं को नेटवर्क के बुनियादी ढांचे में CentOS सर्वर को प्रमाणित करने की अनुमति देता है।

- Create an Active Directory Infrastructure with Samba4 on Ubuntu

- CentOS 7.3 Installation Guide

चरण 1: Samba4 AD DC के लिए CentOS कॉन्फ़िगर करें

1। CentOS 7 सर्वर से जुड़ने से पहले Samba4 DC में आपको यह आश्वस्त करने की आवश्यकता है कि DNS के माध्यम से नेटवर्क इंटरफ़ेस को क्वेरी डोमेन में ठीक से कॉन्फ़िगर किया गया है सर्विस।

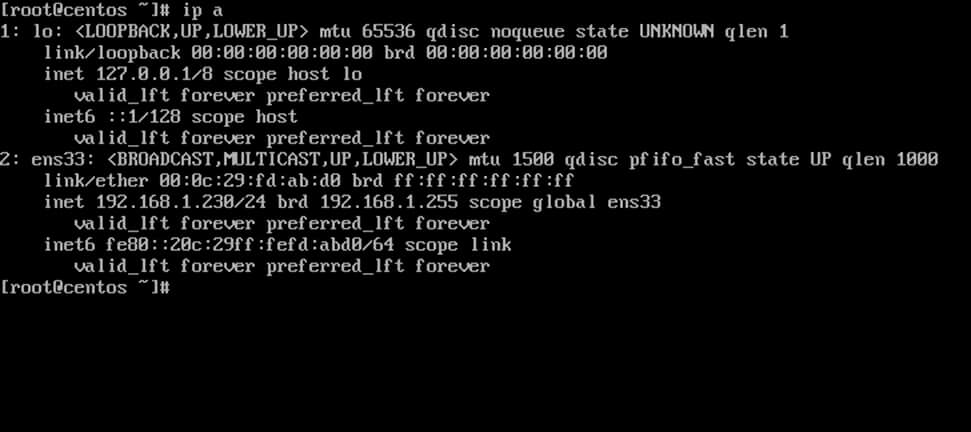

अपने मशीन नेटवर्क इंटरफेस को सूचीबद्ध करने के लिए ip एड्रेस कमांड चलाएं और इंटरफ़ेस के नाम जैसे nmtui-edit जारी करके संपादित करने के लिए विशिष्ट NIC चुनें, जैसे कि इस उदाहरण में ens33 नीचे सचित्र।

# ip address # nmtui-edit ens33

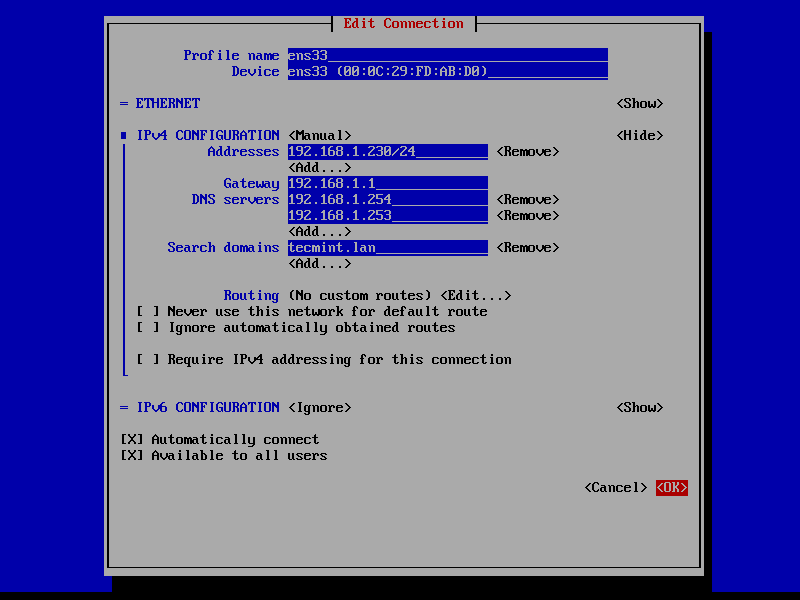

2। संपादन के लिए नेटवर्क इंटरफ़ेस खोलने के बाद, अपने LAN के लिए सबसे उपयुक्त अनुकूल IPv4 कॉन्फ़िगरेशन जोड़ें और सुनिश्चित करें कि आप DNS सर्वर के लिए Samba AD डोमेन कंट्रोलर IP पते को सेटअप करें।

साथ ही, खोजे गए डोमेन में अपने डोमेन का नाम जोड़ें और परिवर्तनों को लागू करने के लिए ठीक बटन का उपयोग करके [TAB] कुंजी पर नेविगेट करें।

जब आप डोमेन DNS रिकॉर्ड के लिए केवल एक संक्षिप्त नाम का उपयोग करते हैं, तो खोज डोमेन ने आश्वासन दिया कि डोमेन समकक्ष स्वचालित रूप से DNS रिज़ॉल्यूशन (FQDN) द्वारा संलग्न है।

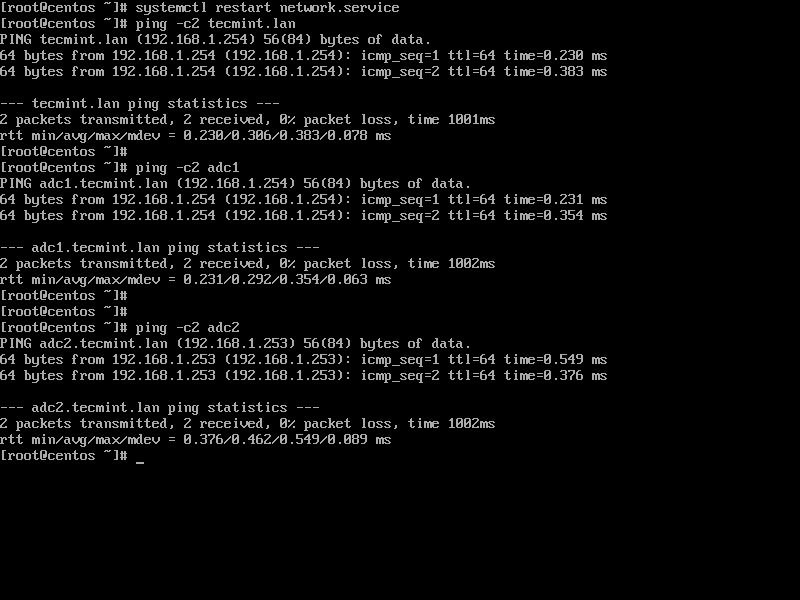

3। अंत में, परिवर्तन और परीक्षण लागू करने के लिए नेटवर्क डेमॉन को पुनरारंभ करें यदि DNS रिज़ॉल्यूशन को पिंग की श्रृंखला जारी करके कॉन्फ़िगर किया गया है तो डोमेन नाम और डोमेन नियंत्रकों के खिलाफ संक्षिप्त नाम जैसा कि दिखाया गया है नीचे।

# systemctl restart network.service # ping -c2 tecmint.lan # ping -c2 adc1 # ping -c2 adc2

4। इसके अलावा, अपने मशीन होस्टनाम को कॉन्फ़िगर करें और निम्नलिखित कमांड जारी करके सेटिंग्स को ठीक से लागू करने के लिए मशीन को रिबूट करें।

# hostnamectl set-hostname your_hostname # init 6

नीचे दिए गए आदेशों के साथ होस्टनाम को सही ढंग से लागू किया गया था, तो सत्यापित करें।

# cat /etc/hostname # hostname

5। अंत में, Samba4 AD DC के साथ स्थानीय समय को नीचे दिए गए रूट विशेषाधिकारों के साथ जारी करके सिंक करें।

# yum install ntpdate # ntpdate domain.tld

चरण 2: SOS4 AD DC के लिए CentOS 7 सर्वर से जुड़ें

6। SOS4 सक्रिय निर्देशिका में CentOS 7 सर्वर से जुड़ने के लिए, पहले रूट विशेषाधिकारों वाले खाते से अपनी मशीन पर निम्नलिखित पैकेज स्थापित करें।

# yum install authconfig samba-winbind samba-client samba-winbind-clients

7। CentOS 7 सर्वर को एक डोमेन कंट्रोलर रन करने के लिए एकीकृत करने के लिए ऑक्टोकोनफिग-तुई रूट विशेषाधिकार के साथ चित्रमय उपयोगिता और नीचे वर्णित विन्यास का उपयोग करें।

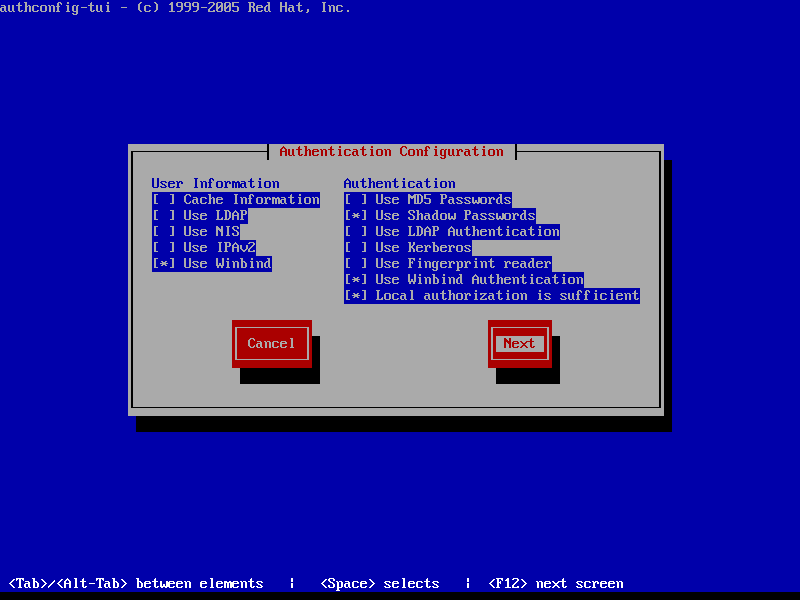

# authconfig-tui

पहले प्रॉम्प्ट स्क्रीन पर चुनें:

- On User Information:

- Use Winbind

- On Authentication tab select by pressing [Space] key:

- Use Shadow Password

- Use Winbind Authentication

- Local authorization is sufficient

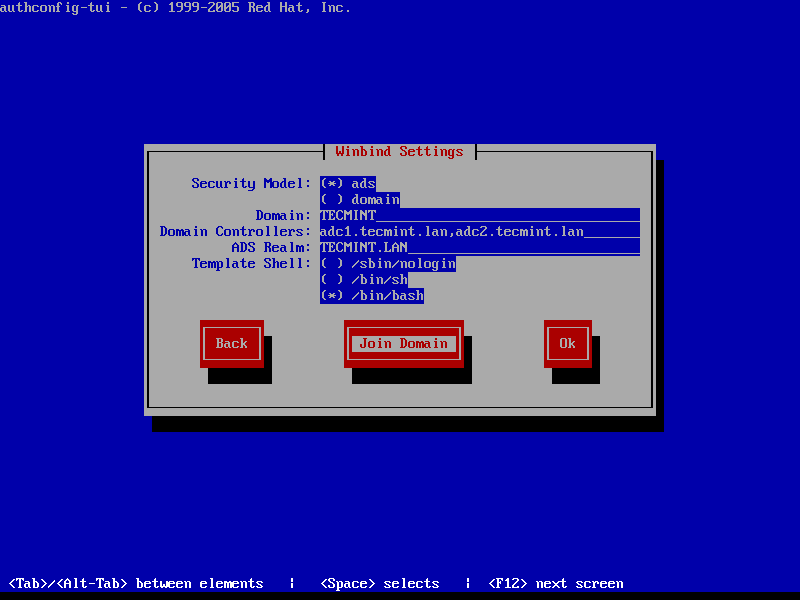

Winbind सेटिंग्स स्क्रीन को जारी रखने और नीचे दिए गए उदाहरण के रूप में कॉन्फ़िगर करने के लिए 8। हिट अगला

- Security Model: ads

- Domain = YOUR_DOMAIN (use upper case)

- Domain Controllers = domain machines FQDN (comma separated if more than one)

- ADS Realm = YOUR_DOMAIN.TLD

- Template Shell = /bin/bash

9। करने के लिए डोमेन में शामिल होने के लिए नेविगेट करने के लिए डोमेन में शामिल हों बटन का उपयोग करके [टैब] कुंजी और हिट [दर्ज करें कुंजी डोमेन में शामिल होने के लिए।

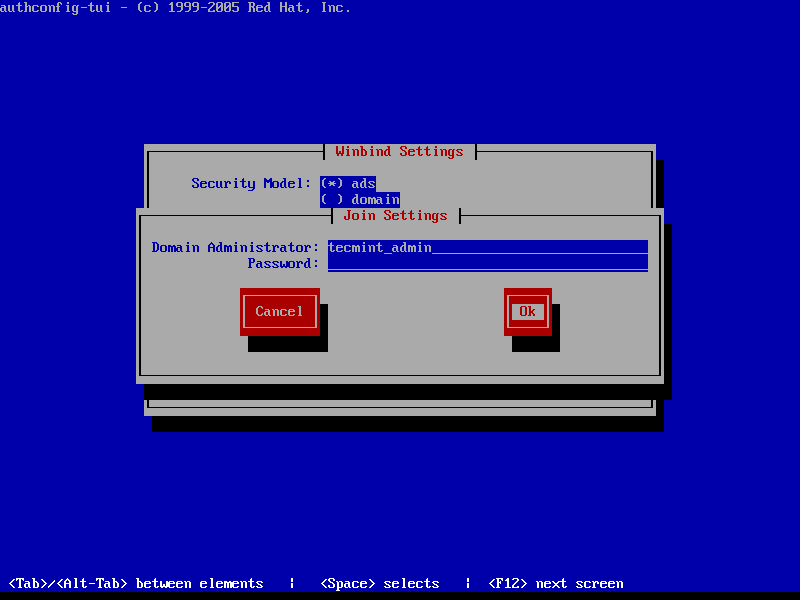

अगले स्क्रीन प्रॉम्प्ट पर, Samba4 AD खाते के लिए क्रेडेंशियल्स जोड़ें, जो उन्नत विशेषाधिकारों के साथ खाता खाता विज्ञापन में शामिल होने के लिए और सेटिंग्स को लागू करने के लिए ठीक हिट करें और शीघ्र बंद करें।

ध्यान रखें कि जब आप उपयोगकर्ता पासवर्ड टाइप करते हैं, तो क्रेडेंशियल को पासवर्ड स्क्रीन में नहीं दिखाया जाएगा। शेष स्क्रीन हिट पर ठीक फिर से CentOS 7 मशीन के लिए डोमेन एकीकरण खत्म करने के लिए।

किसी मशीन को किसी विशिष्ट सांबा AD संगठनात्मक इकाई में जोड़ने के लिए, होस्टनाम कमांड का उपयोग करके अपनी मशीन का सटीक नाम प्राप्त करें और उस OU में अपनी मशीन के नाम के साथ एक नया कंप्यूटर ऑब्जेक्ट बनाएं।

Samba4 AD में एक नई वस्तु को जोड़ने का सबसे अच्छा तरीका डोमेन में एकीकृत RSAT उपकरण के साथ विंडोज मशीन से ADUC उपकरण का उपयोग करना है।

लाल

हालाँकि, यह विधि त्रुटियों के लिए अपने कई मापदंडों के लिए प्रवण है जैसा कि नीचे दिए गए कमांड अंश पर चित्रित किया गया है। कमांड को एक लंबी लाइन में टाइप किया जाना चाहिए।

# authconfig --enablewinbind --enablewinbindauth --smbsecurity ads --smbworkgroup=YOUR_DOMAIN --smbrealm YOUR_DOMAIN.TLD --smbservers=adc1.yourdomain.tld --krb5realm=YOUR_DOMAIN.TLD --enablewinbindoffline --enablewinbindkrb5 --winbindtemplateshell=/bin/bash--winbindjoin=domain_admin_user --update --enablelocauthorize --savebackup=/backups

10। मशीन के डोमेन में शामिल होने के बाद, सत्यापित करें कि विंडबाइंड सेवा ऊपर है और नीचे कमांड जारी करके चल रही है।

# systemctl status winbind.service

11। फिर, जांचें कि क्या SOS4 AD में CentOS मशीन ऑब्जेक्ट सफलतापूर्वक बनाया गया है। विंडोज मशीन से AD उपयोगकर्ता और कंप्यूटर उपकरण का उपयोग करें जिसमें RSAT उपकरण स्थापित है और अपने डोमेन कंप्यूटर कंटेनर में नेविगेट करें। आपके CentOS 7 सर्वर के नाम के साथ एक नया AD कंप्यूटर खाता ऑब्जेक्ट सही विमान में सूचीबद्ध होना चाहिए।

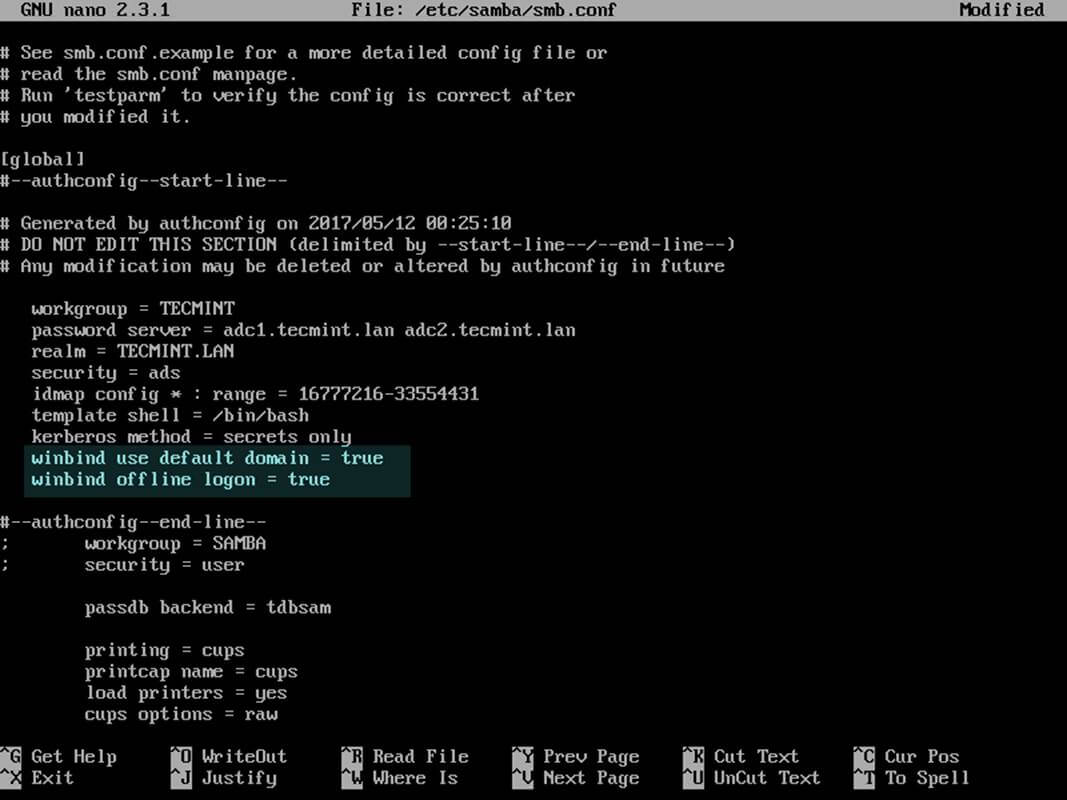

12। अंत में, सांबा मुख्य कॉन्फ़िगरेशन फ़ाइल ( /etc/samba/smb.conf ) खोलकर कॉन्फ़िगरेशन को एक पाठ संपादक के साथ जोड़ें और नीचे की पंक्तियों को जोड़ दें [वैश्विक] कॉन्फ़िगरेशन ब्लॉक जैसा कि नीचे सचित्र है:

winbind use default domain = true winbind offline logon = true

13। अपने पहले लॉगऑन पर AD खातों के लिए मशीन पर स्थानीय घर बनाने के लिए नीचे दिए गए कमांड को चलाते हैं।

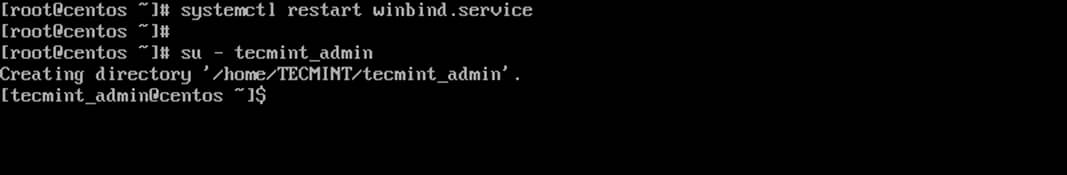

# authconfig --enablemkhomedir --update

14। अंत में, सांबा डेमॉन को फिर से शुरू करने के लिए परिवर्तनों को प्रतिबिंबित करें और एडी खाते के साथ सर्वर पर लॉगऑन करके डोमेन जॉइनिंग को सत्यापित करें। AD खाते के लिए होम निर्देशिका स्वचालित रूप से बनाई जानी चाहिए।

# systemctl restart winbind # su - domain_account

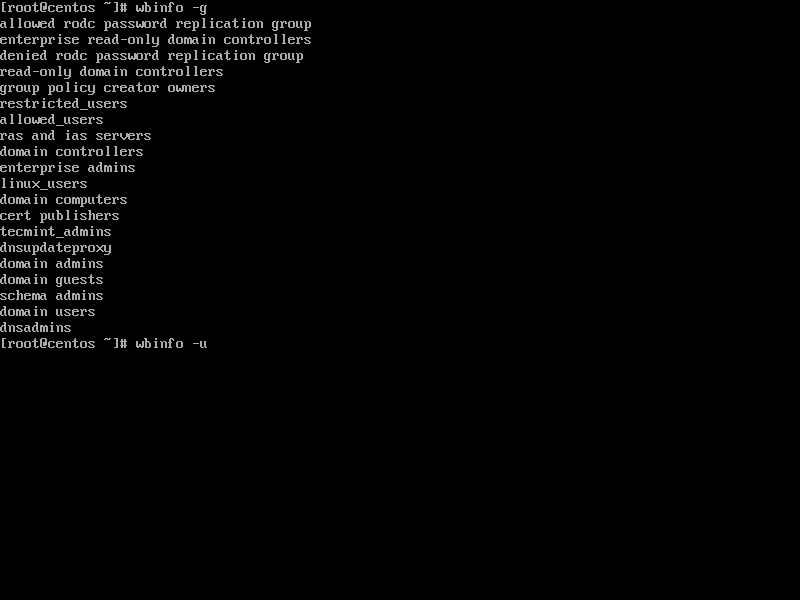

15। निम्न आदेशों में से एक जारी करके डोमेन उपयोगकर्ताओं या डोमेन समूहों की सूची बनाएं।

# wbinfo -u # wbinfo -g

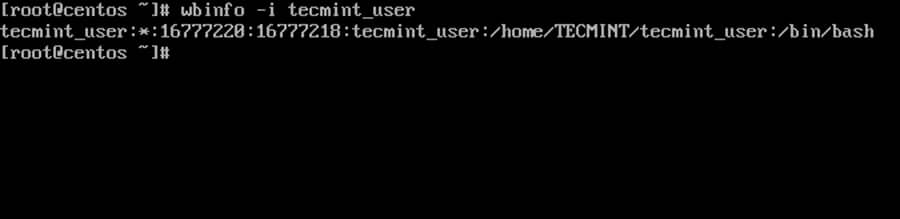

16। किसी डोमेन उपयोगकर्ता के बारे में जानकारी प्राप्त करने के लिए नीचे दिया गया आदेश चलाएँ।

# wbinfo -i domain_user

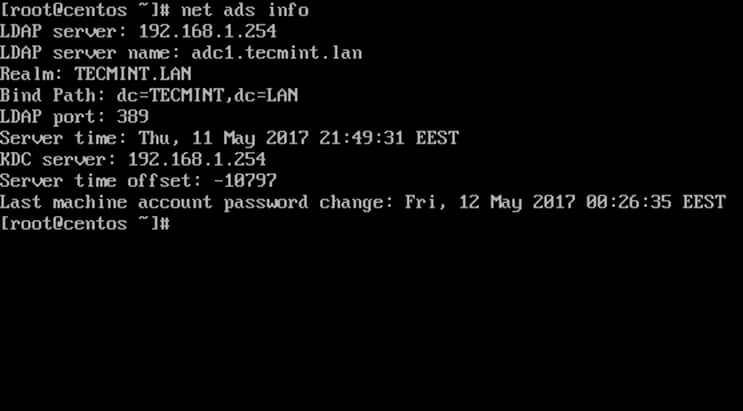

17। सारांश डोमेन जानकारी प्रदर्शित करने के लिए निम्नलिखित कमांड जारी करें।

# net ads info

चरण 3: एक Samba4 AD DC खाते के साथ CentOS में लॉगिन करें

18। CentOS में एक डोमेन उपयोगकर्ता के साथ प्रमाणित करने के लिए, निम्न कमांड लाइन सिंटैक्स में से एक का उपयोग करें।

# su - ‘domain\domain_user’ # su - domain\domain_user

या मामले में नीचे के सिंटैक्स का उपयोग करें विंडबाइंड डिफ़ॉल्ट डोमेन का उपयोग करें = सही पैरामीटर सांबा कॉन्फ़िगरेशन फ़ाइल पर सेट है।

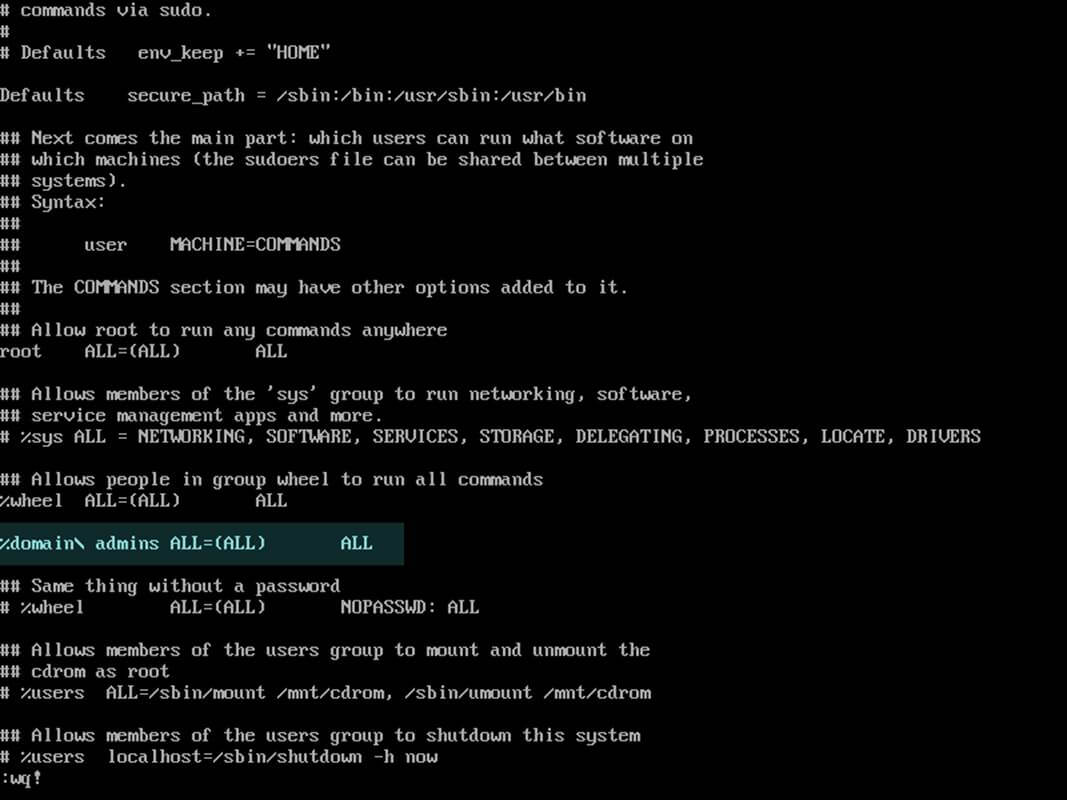

# su - domain_user # su - [email

19। किसी डोमेन उपयोगकर्ता या समूह के लिए रूट विशेषाधिकार जोड़ने के लिए, sudoers फ़ाइल को visudo कमांड का उपयोग करके संपादित करें और निम्न पंक्तियों को सचित्र के रूप में जोड़ें स्क्रीनशॉट के नीचे।

YOUR_DOMAIN\domain_username ALL=(ALL:ALL) ALL #For domain users %YOUR_DOMAIN\your_domain\ group ALL=(ALL:ALL) ALL #For domain groups

या मामले में नीचे दिए गए अंश का उपयोग करें winbind डिफ़ॉल्ट डोमेन का उपयोग करें = सही पैरामीटर सांबा कॉन्फ़िगरेशन फ़ाइल पर सेट है।

domain_username ALL=(ALL:ALL) ALL #For domain users %your_domain\ group ALL=(ALL:ALL) ALL #For domain groups

20। Samba4 AD DC के विरुद्ध आदेशों की निम्नलिखित श्रृंखला समस्या निवारण उद्देश्यों के लिए भी उपयोगी हो सकती है:

# wbinfo -p #Ping domain # wbinfo -n domain_account #Get the SID of a domain account # wbinfo -t #Check trust relationship

21। डोमेन छोड़ने के लिए अपने डोमेन नाम के खिलाफ निम्न आदेश को एक डोमेन खाते का उपयोग करके उन्नत विशेषाधिकार के साथ चलाएं। एडी से मशीन खाते को हटा दिए जाने के बाद, एकीकरण प्रक्रिया से पहले परिवर्तनों को वापस करने के लिए मशीन को रिबूट करें।

# net ads leave -w DOMAIN -U domain_admin # init 6

बस इतना ही! हालाँकि यह प्रक्रिया मुख्य रूप से एक SOS4 AD DC के लिए CentOS 7 सर्वर से जुड़ने पर केंद्रित है, यहाँ वर्णित समान चरण भी Microsoft Windows Server 2012 सक्रिय निर्देशिका में एक CentOS सर्वर को एकीकृत करने के लिए मान्य हैं।